Pentru securitate suplimentară, am vrut să restricționez accesul la comutatorul meu Cisco SG300-10 la o singură adresă IP din subnetul meu local. După configurarea inițială a noului comutator cu câteva săptămâni în urmă, nu eram fericit știind că oricine a fost conectat la LAN sau WLAN ar putea ajunge la pagina de conectare prin cunoașterea adresei IP a dispozitivului.

Am ajuns să trec prin manualul de 500 de pagini pentru a afla cum să blochez toate adresele IP, cu excepția celor pe care le-am dorit pentru accesul la management. După o mulțime de teste și câteva postări la forumurile Cisco, mi-am dat seama! În acest articol, vă voi îndruma prin pașii de configurare a profilurilor de acces și a regulilor de profil pentru comutatorul dvs. Cisco.

Notă : Următoarea metodă pe care o descriu vă permite să restricționați accesul la orice număr de servicii activate pe comutatorul dvs. De exemplu, puteți restricționa accesul la SSH, HTTP, HTTPS, Telnet sau la toate aceste servicii prin adresa IP.

Creați profil și reguli de acces pentru management

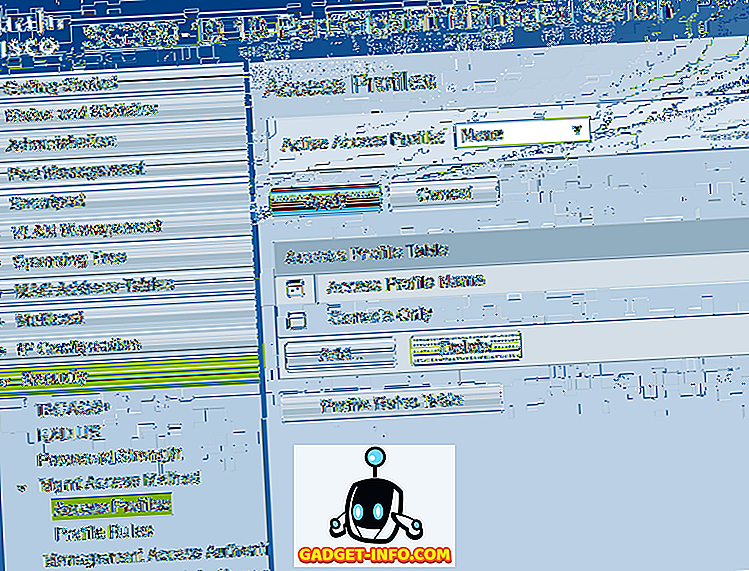

Pentru a începe, conectați-vă la interfața web pentru comutatorul dvs. și extindeți secțiunea Securitate și apoi extindeți metoda de acces Mgmt . Mergeți mai departe și faceți clic pe Profile de acces .

Primul lucru pe care trebuie să-l facem este să creați un nou profil de acces. În mod implicit, trebuie să vedeți numai profilul Consola numai . De asemenea, veți observa că în partea de sus nu este selectată opțiunea Nici unul lângă Profilul de acces activ . Odată ce ne-am creat profilul și regulile, va trebui să selectăm numele profilului pentru a-l activa.

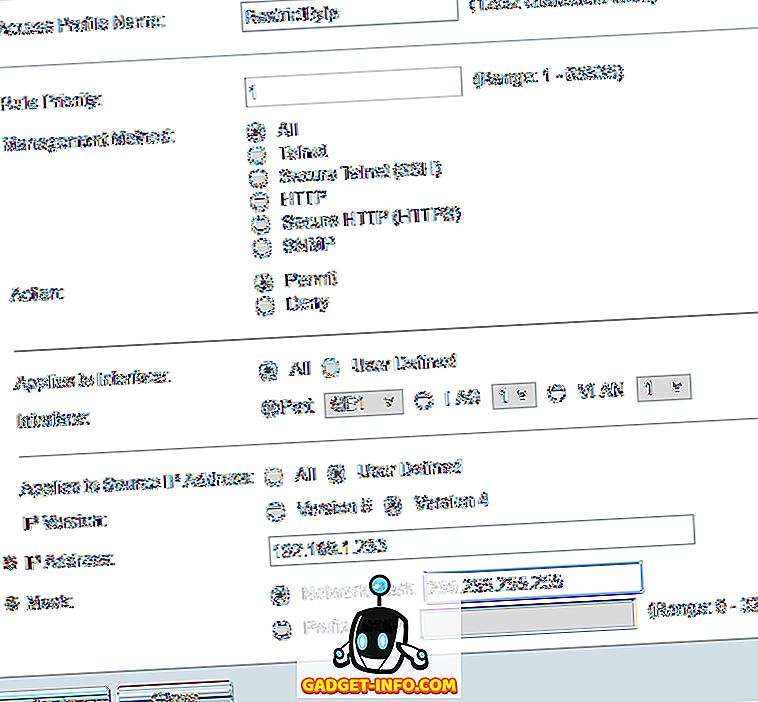

Faceți clic pe butonul Adăugați, iar acest lucru ar trebui să aducă o casetă de dialog în care veți putea să vă numiți noul profil și să adăugați, de asemenea, prima regulă pentru noul profil.

În partea de sus, dă-ți noului profil un nume. Toate celelalte câmpuri se referă la prima regulă care va fi adăugată noului profil. Pentru Prioritatea regulilor, trebuie să alegeți o valoare cuprinsă între 1 și 65535. Modul în care Cisco funcționează este că regula cu cea mai mică prioritate este aplicată mai întâi. Dacă nu se potrivește, se aplică următoarea regulă cu cea mai mică prioritate.

În exemplul meu, am ales o prioritate de 1 deoarece vreau ca această regulă să fie procesată mai întâi. Această regulă va fi cea care permite adresa IP pe care vreau să o accesez la comutator. În conformitate cu metoda de gestionare, puteți alege fie un anumit serviciu, fie alegeți toate, ceea ce va restricționa totul. În cazul meu, am ales toate pentru că am SSH și HTTPS activat oricum și am gestionat ambele servicii de pe un singur computer.

Rețineți că dacă doriți să vă asigurați numai SSH și HTTPS, va trebui să creați două reguli separate. Acțiunea poate fi numai respingere sau permisiune . Pentru exemplul meu, am ales Permis, deoarece aceasta va fi pentru perioada permisă. Apoi, puteți aplica regula unei interfețe specifice pe dispozitiv sau o puteți lăsa la All (Toate), astfel încât să se aplice tuturor porturilor.

În conformitate cu adresa IP pentru sursă, trebuie să alegeți User Defined aici și apoi să alegeți versiunea 4, cu excepția cazului în care lucrați într-un mediu IPv6, caz în care ați alege versiunea 6. Acum introduceți adresa IP care va fi permisă accesul și tipul într-o mască de rețea care se potrivește cu toți biți relevanți care trebuie examinați.

De exemplu, deoarece adresa mea IP este 192.168.1.233, întreaga adresă IP trebuie examinată și, prin urmare, am nevoie de o mască de rețea de 255.255.255.255. Dacă aș fi dorit ca regula să se aplice tuturor pentru întreaga subrețea, atunci aș folosi o mască de 255.255.255.0. Asta ar însemna că orice persoană cu o adresă 192.168.1.x ar fi permisă. Nu este ceea ce vreau să fac, evident, dar, sperăm, aceasta explică modul de utilizare a măștii de rețea. Rețineți că masca de rețea nu este masca de subrețea pentru rețeaua dvs. Masca de rețea indică pur și simplu ce biți Cisco ar trebui să se uite la aplicarea regulii.

Faceți clic pe Aplicați și acum trebuie să aveți un nou profil de acces și o regulă! Faceți clic pe Regulile profilului din meniul din partea stângă și ar trebui să vedeți noua regulă afișată în partea de sus.

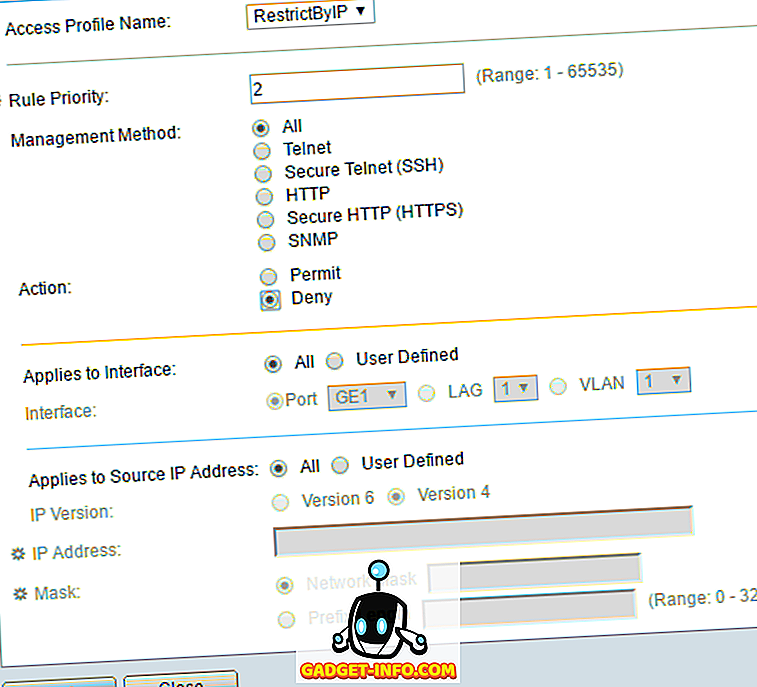

Acum trebuie să adăugăm cea de-a doua regulă. Pentru a face acest lucru, faceți clic pe butonul Adăugare afișat în tabelul de reguli de profil .

A doua regulă este foarte simplă. În primul rând, asigurați-vă că numele profilului de acces este același cu cel pe care tocmai l-am creat. Acum, noi acordăm regulii o prioritate de 2 și alegeți Deny for the Action . Asigurați-vă că orice altceva este setat pe Toate . Aceasta înseamnă că toate adresele IP vor fi blocate. Cu toate acestea, deoarece prima regulă va fi procesată mai întâi, acea adresă IP va fi permisă. Odată ce o regulă este potrivită, celelalte reguli sunt ignorate. Dacă o adresă IP nu se potrivește cu prima regulă, va veni la această a doua regulă, unde se va potrivi și va fi blocată. Frumos!

În cele din urmă, trebuie să activați noul profil de acces. Pentru a face acest lucru, reveniți la Profilele de acces și selectați noul profil din lista derulantă din partea de sus (lângă Profilul de acces activ ). Asigurați-vă că faceți clic pe Aplicați și ar trebui să fiți bine să mergeți.

Amintiți-vă că configurația este salvată în prezent numai în configurația de funcționare. Asigurați-vă că mergeți la Administrare - Administrare fișiere - Copiere / Salvare Configurare pentru a copia config-ul rulat la config-ul de pornire.

Dacă doriți să permiteți accesul mai multor adrese IP la comutator, creați doar o altă regulă ca prima, dar acordați o prioritate mai mare. De asemenea, trebuie să vă asigurați că schimbați prioritatea pentru regula Deny pentru a avea o prioritate mai mare decât toate regulile Permit . Dacă întâmpinați probleme sau nu reușiți să lucrați, nu ezitați să postați în comentarii și voi încerca să vă ajut. Bucurați-vă!